lunes, 30 de septiembre de 2013

La NSA guarda datos de millones de personas suficientes para 'reconstruir' sus vidas

La Agencia de Seguridad Nacional de EE.UU. (NSA, por sus siglas en inglés) almacena durante más de un año metadatos de millones de usuarios de Internet suficientes para crear una imagen detallada de sus vidas, según un documento filtrado por Snowden.

La Agencia de Seguridad Nacional de EE.UU. (NSA, por sus siglas en inglés) almacena durante más de un año metadatos de millones de usuarios de Internet suficientes para crear una imagen detallada de sus vidas, según un documento filtrado por Snowden.Más información:

http://actualidad.rt.com

Cómo saber si tu teléfono o tablet con Android está infectado con malware

Más información:

http://www.informatica-hoy.com.ar

Classic Shutdown, Apagar, reiniciar o suspender con un solo click en Windows 8

Classic Shutdown, Apagar, reiniciar o suspender con un solo click en Windows 8 es un post de: TecnoBita

Más información:

http://www.tecnobita.com

Espías que podrían saber lo que teclea en su celular

Más información:

http://www.unocero.com

Cómo borrar su cuenta en Twitter

¿Te cansaste de los hashtags, RTs y menciones? ¿Y esta vez es definitivo?

Hay una serie de razones por las que podría querer eliminar su cuenta de Twitter. Tal vez lo que no lo use. Tal vez usted no puede soportar otro hashtag. Ha creado otra cuenta desde cero. Tal vez usted ha dicho algo estúpido y tiene la mitad de la Internet enojado con usted ("Vamos, fue sólo un chiste"). Cualquiera que sea la razón, eliminar su cuenta de Twitter es un proceso sencillo que sólo toma unos pocos clics del ratón.

Para comenzar, visite Twitter.com e inicie sesión en su cuenta. Una vez conectado, busque el menú de configuración (representado por un icono de engranaje) y selecciónelo. A continuación, elija a opción de Configuración en el menú desplegable, y en la página resultante, desplácese hasta la parte inferior y seleccione Desactivar mi cuenta.

Twitter le pedirá que confirme que realmente desea desactivar su cuenta. Si lo hace, haga clic en el botón Desactivar, y ni se te ocurra volver a Twitter otra vez.

¿Qué es exactamente hace esto? Twitter eliminará su perfil y los tweets desde el sitio, y si alguien trata de ver su página de perfil, que va a llegar un mensaje diciendo que su cuenta no existe. La compañía advierte que "algunos contenidos pueden ser visibles (...) por unos días después de la desactivación." Además, tweets y otro contenido que has publicado en Twitter aún podrían aparecer en los motores de búsqueda. Como se suele decir: no se puede siempre eliminar realmente cualquier cosa del Internet.

Si usted siente remordimientos después de eliminar su cuenta, tiene sólo 30 días para cambiar de opinión: Twitter conservará su cuenta y los datos del usuario durante ese período, y todo lo que hay que hacer para reactivar su cuenta es visitar Twitter.com y registrar con su nombre de usuario y contraseña.

-Nick Mediati, TechHive

También puedes ver más fotos y videos, siguiéndonos en nuestros perfiles sociales de Twitter , Facebook , Instagram y Google+

Más información:

http://www.pcworldenespanol.com/

D-Central, el dispositivo de John McAfee para evitar el espionaje de la NSA

John McAfee es un tipo… peculiar. Desde que en 1994 vendiera su compañía dedicada al desarrollo del antivirus que lleva su apellido, McAfee se ha dado a la buena vida y a otros vicios menos saludables, llegando a ser detenido por posesión de drogas y armas y teniendo que huir de Belize cuando se le iba a interrogar por el asesinato de un ciudadano americano. Tras una solicitud de asilo denegada en Guatemala, con varios falsos ataques de corazón de por medio, fue deportado a Estados Unidos.

Aunque su vida parece un culebrón, McAfee sigue empeñado en encontrar su próximo éxito. En este caso, ya tiene claro qué quiere fabricar: un dispositivo, de nombre D-Central, que sirva para crear redes locales itinerantes, descentralizadas e impenetrables para la vigilancia electrónica de la NSA. Según lo ha definido, D-Central generará una especie de rincón oscuro, una red oculta, a la que no podrá accederse por métodos convencionales. Su alcance, calcula, será de tres manzanas en ciudad y se estima que cada D-Central costará 100 dólares.

¿Y de verdad la gente lo encontrará útil? Para McAfee, la respuesta es un rotundo “sí”, ya que considera que los universitarios serán los primeros interesados. A quienes no gustará tanto será a las autoridades y, respecto a la posibilidad de que éstas terminen prohibiendo su venta en Estados Unidos, su creador ya ha dicho que su intención es venderlo además en otros lugares, como Reino Unido, Japón y otros países del Tercer Mundo.

Respecto a usos delictivos que se puede dar a un dispositivo así, McAfee ya ha dicho que lógicamente también podría usarse para eso, pero que también ocurre lo mismo con el teléfono, por ejemplo. De momento, no ha querido dar más detalles sobre su funcionamiento pero sí que sabemos que tiene ya un prototipo. En el sitio web oficial existe un contador regresivo que llegará a cero en 173 días. ¿Qué ocurrirá entonces? Parece demasiado pronto para un hipotético lanzamiento al mercado, pero con McAfee nunca se sabe.

Enlace | D-Central

Vía | Mercury News

-

La noticia D-Central, el dispositivo de John McAfee para evitar el espionaje de la NSA fue publicada originalmente en Genbeta por María González.

Más información:

http://www.genbeta.com

El primer comercial de Windows 8.1 promociona el botón de inicio

Uno de los cambios que incluirá Windows 8.1 es el botón de inicio, que fue uno de los puntos que desaparecieron en Windows 8 y que ahora vuelve a petición popular. El botón de inicio aparece como parte principal del nuevo comercial de Windows 8.1 donde se describe algunas cosas que podrás hacer, sin embargo [...]

The post El primer comercial de Windows 8.1 promociona el botón de inicio appeared first on Conéctica.

Más información:

http://conectica.com.mx

Opera tuvo más de 264 millones de usuarios móviles únicos en agosto

Más información:

http://news.softpedia.com

Buenas fotos con una mala lente, ahora es posible gracias a un nuevo algoritmo

Más información:

http://www.omicrono.com

Por fin: Las notificaciones con anuncios en apps, prohibidas a partir de esta semana

El artículo Por fin: Las notificaciones con anuncios en apps, prohibidas a partir de esta semana se publicó en El Androide Libre (El Blog Android de referencia. Aplicaciones, noticias, Juegos y smartphones Android Libres)

Más información:

http://www.elandroidelibre.com

processon, crea y comparte diagramas de flujo en HTML5

Más información:

http://wwwhatsnew.com

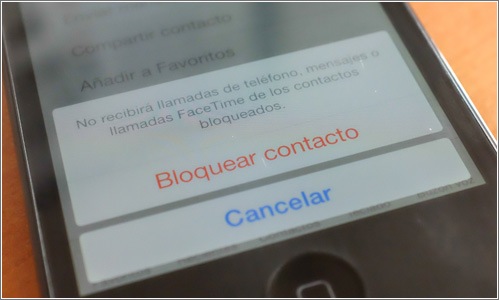

Con este truco dejarás de recibir spam telefónico en el móvil (Android, iPhone)

Aquí va un truco rápido para impedir que entren llamadas comerciales no deseadas, al menos no más que una primera vez y evitando que se repita la misma con todo lo cansino que resulta, por si a alguien le sirve.

En dos pasos,

- Añadir en un contacto (llámalo como quieras, Spam o Marditos Cansinos) todos los números que vayas comprobando¹ que son de spam teléfonico. Tanto de llamadas de voz como de mensajes SMS.

- Bloquear ese contacto para que el teléfono ignore las llamadas y mensajes procedentes de todos los números asociados a ese contacto, y los que se vayan añadiendo en adelante.

En Android algunos fabricantes incorporan de fábrica la opción para bloquear contactos desde las opciones de un contacto. En caso contrario se puede configurar un tono en silencio y asociarlo al contacto o desviar la llamada directamente al buzón de voz (desde Editar contacto) o utilizar aplicaciones como Calls Blacklist y similares para bloquear las llamadas y mensajes que entran desde esos números.

En iPhone iOS 7 añade la opción «Bloquear este contacto» para que todas sus llamadas y mensajes sean simplemente ignoradas. En versiones anteriores de iOS el truco era simplemente asignar un tono en silencio y quitar la vibración para ese contacto (en las opciones del contacto).

1. Mi consejo particular es no añadir a la lista un número hasta haber comprobado directamente que corresponde a una llamada comercial —basta cogerlo, verificar y pedir que te llamen a otra hora para a continuación asignar el número en el contacto bloqueado. Decir que no te interesa y pedir que no te llamen más no suele funcionar, en mi experiencia.

Más información:

http://www.microsiervos.com/

La importancia del chasis en una portátil

Mi portátil acaba de golpear el suelo. No vas a creer lo que pasó

De todos los problemas informáticos se pueden enfrentar, nada se compara con dejar caer la computadora portátil en un piso duro. Porque, por lo general, ese es el final.

O puede que no.

Si tienes la portátil en la mesa de la cocina, por ejemplo, o una mesa más alta que la mayoría. Y como seguramente has hecho miles de veces te dispones a guardar la máquina en su estuche, pero justo en ese momento, algo te distrae.

Milisegundos después, escuchas un terrible golpe seco. Sin darte cuenta de que había fallado el bolsillo, soltaste el agarre de tu máquina, y fue a parar al suelo. Aterrizó justo en la esquina, además.

Estoy seguro de que se puede adivinar el resto: la carcasa agrietada, la pantalla quebrada. El laptop está roto, sangrando. Es el final. Te imaginas un proceso de extracción de datos difícil y una visita cara a Amazon o a la tienda local de computadoras para un reemplazo del sistema.

Salvo que nada de esto ocurrió en realidad. Cuando recogí la unidad del piso, me sorprendí al descubrir que se veía bien. Igual que siempre, 100 por ciento bien. Nada, ni una rayadura o marca en ella. Y arranca justo al momento, no es peor para el desgaste.

Pero vamos a detenernos aquí y señalar que puedes ser de los que compras un equipo informático tan barato como se puede. Algunos suelen comprar el hardware menos costoso que se pueda encontrar, bajo el razonamiento que por lo general es tan bueno como equipos más caros, por lo menos para sus necesidades.

Pero en el caso de estamos utilizando como ejemplo lo prtagoniza una Samsung Series 9 ultrabook, que a principios de este año estuvo en oferta, una tan buena para dejarla pasar. Esta portátil tiene las características que muchos buscan en un laptop: Diseño delgado y ligero, almacenamiento SSD, teclado retroiluminado, etc - así que en est caso fue la máquina elegida.

Sin embargo, lo que nunca pasa por la mente de los compradores de computadores portátiles es el valor de un chasis de aluminio, que es lo que permitió que el sistema sobreviviera a esta caída. Tan fuerte es esta computadora Serie 9, de hecho, que abolló el suelo. Mi piso de la cocina cubierto de Pergo, que ha resistido todas las formas de castigo dos hijos puede exigir, mostró una marca donde aterrizó la computadora portátil.

Ultrabook 1, piso 0.

La moraleja de la historia es la siguiente: que puede costar más, pero un ordenador portátil de metal es mucho mejor para resistir explosiones repentinas de la gravedad de una de plástico. Eso es algo a tener en cuenta la próxima vez que vaya de compras.

-Rick Broida, PCWorld

También puedes ver más fotos y videos, siguiéndonos en nuestros perfiles sociales de Twitter , Facebook , Instagram y Google+

Más información:

http://www.pcworldenespanol.com/

Cómo incrustar fuentes en archivos de LibreOffice

Más información:

http://blog.desdelinux.net

4 excelentes aplicaciones para leer archivos PDF en Android

Más información:

http://wwwhatsnew.com

Los smartphones: sismómetros en potencia

Los sensores presentes en la mayoría de los smartphones y los ordenadores portátiles podrían ampliar considerablemente la información que se recoge mientras se produce un terremoto de intensidad media o elevada, según las investigaciones de un grupo de científicos italianos.

Se trata de los MEMS (sistemas microelectromecánicos) o acelerómetros: los mecanismos que miden el movimiento en tres dimensiones permiten que, por ejemplo, cuando giramos nuestro teléfono, la pantalla gire con él.

Según publica la web Live Science, el equipo de investigadores, perteneciente al Instituto Italiano de Geofísica y Vulcanología, comparó los datos obtenidos…

Seguir leyendo...

Más información:

http://www.ticbeat.com

BluePutDroid, controla tu PC o PS3 desde tu Android

Más información:

http://wwwhatsnew.com

5 formas de prevenir que te roben tus contraseñas

Artículos relacionados

- Cómo prevenir que cualquiera vea tus contraseñas guardadas de navegador

- Generador de contraseñas seguras

- Administra las contraseñas guardadas en Firefox con Saved Password Editor

Más información:

http://techtastico.com

Los 5 mejores gestores de archivos para Android

Más información:

http://tecnomagazine.net